Variable not found

Procesar secuencias por lotes, o cómo usar chunks en C#

abril 23, 2024 06:05

Cuando tenemos una colección de datos para procesar, es relativamente habitual tener que hacerlo por lotes, es decir, dividir la colección en partes más pequeñas e irlas procesando por separado.

Para ello, normalmente nos vemos obligados a trocear los datos en lotes o chunks de un tamaño determinado, y luego procesar cada uno de ellos.

Por ejemplo, imaginad que tenemos un método que recibe una lista de objetos a procesar y, por temas de rendimiento o lo que sea, sólo puede hacerlo de tres en tres. Si la lista de elementos a procesar es más larga de la cuenta, nos veremos previamente obligados a trocearla en lotes de tres para ir procesando cada uno de ellos por separado.

Tradicionalmente, es algo que hemos hecho de forma manual con un sencillo bucle for que recorre la lista completa, y va acumulando los elementos en un nuevo lote hasta que alcanza el tamaño deseado, momento en el que lo procesa y lo vacía para empezar de nuevo.

Pero otra posibilidad bastante práctica, y probablemente más legible, sería pasar la lista de elementos previamente por otro proceso que retorne una lista de chunks, o pequeñas porciones de la lista original, para que luego simplemente tengamos que ir procesándolos secuencialmente. Es decir, algo así:

private char[] array = ['a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j'];

private int chunkSize = 3;

var chunks = GetChunks(array, chunkSize); // [['a', 'b', 'c'], ['d', 'e', 'f'], ['g', 'h', 'i'], ['j']

foreach (var chunk in chunks)

{

ProcessChunk(chunk); // 'chunk' sería un array de 3 elementos

}

Y la pregunta es, ¿cómo podríamos implementar ese método GetChunks() en C#? Vamos a ver varias opciones.

Primera: bucle simple

La primera opción que sin duda se nos vendrá a la cabeza será el típico bucle for que recorre la lista original y va acumulando elementos en un nuevo lote hasta que alcanza el tamaño deseado. En este momento, añade el chunk a la lista de lotes y lo vacía para empezar de nuevo.

Es una solución sencilla y eficaz, que podría implementarse más o menos como sigue:

public IEnumerable<char[]> GetChunks(char[] chars, int chunkSize)

{

var chunks = new List<char[]>();

var chunk = new List<char>();

for (int i = 0; i < chars.Length; i ++)

{

chunk.Add(chars[i]);

if (chunk.Count == chunkSize)

{

chunks.Add(chunk.ToArray());

chunk.Clear();

}

}

if (chunk.Any())

{

chunks.Add(chunk.ToArray());

}

return chunks;

}

Segunda: bucle simplificado

Partiendo de la opción anterior, y aprovechando que la secuencia de entrada es un array, podemos mejorar un poco el algoritmo para ir recorriendo la colección a saltos, en lugar de elemento a elemento, y usar los operadores de LINQ como Skip() y Take() para ir cogiendo los elementos que nos interesan:

IEnumerable<char[]> GetChunks(char[] chars, int chunkSize)

{

var chunks = new List<char[]>();

for (int i = 0; i < chars.Length; i += chunkSize)

{

var chunk = chars.Skip(i).Take(chunkSize).ToArray();

chunks.Add(chunk);

}

return chunks;

}

Tercera: todo a LINQ

Aunque la versión anterior ha simplificado bastante nuestro código, aún podemos hacerlo más legible y compacto haciendo uso de la potencia de LINQ. En este caso, podemos usar el método Select() para ir recorriendo la colección original y devolviendo un chunk de elementos en cada iteración. Observad que usamos GroupBy() para agrupar los elementos en lotes de tamaño chunkSize:

IEnumerable<char[]> GetChunks(char[] chars, int chunkSize)

{

return chars.Select((c, i) => new {c, i})

.GroupBy(x => x.i / chunkSize)

.Select(g => g.Select(x => x.c).ToArray());

}

Cuarta: LINQ simplificado con la cláusula Chunk()

Pues si ya creíamos haberlo visto todo con la opción anterior, esperaos a ver esta 😉 Resulta que con .NET 6 se introdujo en LINQ el método Chunk(), que básicamente hace lo que queremos: dividir los elementos de una sencuencia en fragmentos de un tamaño máximo.

Usándolo, nuestro método quedaría tan simple como esto:

IEnumerable<char[]> GetChunks(char[] chars, int chunkSize)

{

return chars.Chunk(chunkSize);

}

¿Y el rendimiento?

Pues la siguiente tabla, obtenida con nuestro amigo BenchmarkDotNet, nos muestra los resultados de las pruebas de rendimiento de cada uno de los métodos anteriores.

Como podéis ver, gana por paliza la última opción que hemos visto, la que utiliza Chunk(), pues es la que rinde mejor y ocupa menos memoria, con diferencia.

BenchmarkDotNet v0.13.12, Windows 11 (10.0.22631.3155/23H2/2023Update/SunValley3)

Intel Core i9-9900K CPU 3.60GHz (Coffee Lake), 1 CPU, 16 logical and 8 physical cores

.NET SDK 8.0.102

[Host] : .NET 8.0.2 (8.0.224.6711), X64 RyuJIT AVX2

DefaultJob : .NET 8.0.2 (8.0.224.6711), X64 RyuJIT AVX2

| Method | Mean | Error | StdDev | Gen0 | Allocated |

|------------------------- |-----------:|----------:|----------:|-------:|----------:|

| Fourth-LINQ-Chunk | 7.719 ns | 0.1662 ns | 0.2101 ns | 0.0086 | 72 B |

| Third-LINQ | 45.799 ns | 0.9308 ns | 2.2480 ns | 0.0315 | 264 B |

| Second-Simplified-Loop | 166.823 ns | 3.3372 ns | 5.7564 ns | 0.0715 | 600 B |

| First-Simple-Loop | 81.524 ns | 1.6638 ns | 1.5563 ns | 0.0334 | 280 B |

¡Espero que os haya resultado interesante!

Publicado en Variable not found.

Variable not found

Enlaces interesantes 565

abril 22, 2024 06:05

Ahí van los enlaces recopilados durante la semana pasada. Espero que os resulten interesantes. :-)

Por si te lo perdiste...

- Omisión condicional de propiedades al serializar con System.Text.Json

José M. Aguilar - Interpolación de cadenas en C# 6

José M. Aguilar

.NET Core / .NET

- Automated NuGet package version range updates in .NET projects using Renovate

Anthony Simmon - Improvements in the Using Directive for Additional Types in C#

Georgios Panagopoulos - The New C# Interceptors vs. AOP.

Marek Sirkovský - C# Optional Parameters Explained

NDepend Team - Linting and Code Formatting in .NET Projects

Hamed Shirbandi - 10 Advanced C# Tricks for Developers

Konstantin Fedorov - .NET 8 and C# 12 — Interceptors

Henrique Siebert Domareski - Streamline your container build and publish with .NET 8

Richard Lander - How to Use HttpOnly Cookie in .NET Core for Authentication and Refresh Token Actions

Marinko Spasojević - C# URI Concatenation

Bill Boga - Code It Any Way You Want: Checking Strings for Null

David McCarter - Computing code coverage for a .NET project

Gérald Barré - C# Regular Expression Benchmarks – How To Avoid My Mistakes!

Nick Cosentino - What’s New in .NET 8 for Developers?

Vinoth Kumar Sundara Moorthy - The Difference Between Invariance, Contravariance and Covariance in Generics in C#

Georgi Georgiev - Baseline Styling in BenchmarkDotNet

Januarius Njoku

ASP.NET Core / ASP.NET / Blazor

- Implement a secure Blazor Web application using OpenID Connect and security headers

Damien Bowden - Giving the .NET smart components a try–The Smart Combobox

Bart Wullems - Adjusting the Maximum Request Length for ASP.NET Core and ASP.NET Applications

Bjoern Meyer - Easily Render Flat Data in Blazor File Manager

Keerthana Rajendran - Build & test resilient apps in .NET with Dev Proxy

Waldek Mastykarz - Blazor Basics: Handling Images Dynamically

Claudio Bernasconi - ASP.NET Core–Cannot resolve

<Service>from root provider because it requires scoped service

Bart Wullems - Serilog and .NET 8.0 minimal APIs

Nicholas Blumhardt - ASP.NET Core - Use factory based middleware with scoped services

Bart Wullems - API Key Authentication Middleware In ASP NET Core

Nick Cosentino

Azure / Cloud

- Building your own copilot with a low-code approach: Azure AI Studio vs Copilot Studio

Carlotta Castelluccio

Conceptos / Patrones / Buenas prácticas

- TalkingBit: Mutation Testing

Fran Iglesias - What is Mocking? Mocking in .NET Explained With Examples

Grant Riordan - Modular Monoliths and the “Critter Stack”

Jeremy D. Miller

Data

- PostgreSQL: Announcing pl/dotnet, version 0.99 (beta)

Brick Abode - Snake draft sorting in SQL Server, part 1

Aaron Bertrand - Returning A Row When Your Query Has No Results

Erik Darling - A Clever Way To Implement Pessimistic Locking in EF Core

Milan Jovanović - ASP.NET Core Basics: Getting Started with LINQ

Assis Zang

Machine learning / IA / Bots

- Introducing Meta Llama 3: The most capable openly available LLM to date

Meta - How Microsoft discovers and mitigates evolving attacks against AI guardrails

Mark Russinovich - Data Anomaly Detection Using a Neural Autoencoder with C#

James McCaffrey

Web / HTML / CSS / Javascript

- JavaScript: la historia del lenguaje que cambió la web

José Manuel Alarcón - Angular Signal Queries: simplifying DOM querying

Davide Passafaro - Client Caching in SvelteKit

Jonathan Gamble - How to build an in-memory Message Bus in TypeScript

Oskar Dudycz - Rendering Math in HTML: MathML, MathML Core, and AsciiMath

Andrew Lock - Event Queues and Buffering Functions with JavaScript

Khalid Abuhakmeh - How To Monitor And Optimize Google Core Web Vitals

Matt Zeunert - HTML popover Attribute

David Walsh - Understanding Type Annotations in TypeScript

Stephen Akugbe - Front-end Framework: Comparing Bootstrap, Foundation and Materialize

Chizobam Favour - React JS Fragments

Vishnu Satheesh - The align-content property for block layouts is now part of Baseline

Rachel Andrew - Top Linters for JavaScript and TypeScript: Simplifying Code Quality Management

Nipuni Arunodi - Converting Plain Text To Encoded HTML With Vanilla JavaScript

Alexis Kypridemos - Top 5 Underutilized JavaScript Features

Loraine Lawson - Caching secrets of the HTTP elders, part 1

Cal Paterson - Upgrading jQuery: Working Towards a Healthy Web

Timmy Willison - Improving Code Quality in JavaScript Projects With Qodana

Ekaterina Trukhan - Demystifying Screen Readers: Accessible Forms & Best Practices

Chris DeMars - Help us invent CSS Grid Level 3, aka “Masonry” layout

Jen Simmons

Visual Studio / Complementos / Herramientas

- Exploring GitHub Copilot at Azure Developers JavaScript Day 2024

Glaucia Lemos - Stop Debugging and Start Running in Visual Studio

Steve Smith

.NET MAUI / Xamarin

- Sands of MAUI: Issue #141

Sam Basu - Create a Modern Conversational UI with the .NET MAUI Chat Control

Carter Harris - Apple Deployment/Distribution for .NET MAUI Apps

Sam Basu

Publicado en Variable not found.

Variable not found

Deserializar un objeto JSON a un diccionario .NET con System.Text.Json

abril 16, 2024 06:05

Hace poco vimos cómo serializar y deserializar datos en JSON de forma personalizada usando custom converters e implementamos un ejemplo simple capaz de introducir en campos de tipo int de .NET casi cualquier valor que pudiera venir en un JSON.

Pero como comentamos en su momento, la serialización y deserialización de objetos más complejos no es una tarea tan sencilla y requiere algo más de esfuerzo. En este post vamos a ver la solución para un escenario que creo que puede ser relativamente habitual: deserializar un objeto JSON a un diccionario Dictionary<string, object>.

En otras palabras, queremos que funcione algo como el siguiente código:

using static System.Console;

...

var json = """

{

"name": "Juan",

"age": 30

}

""";

var dict = ... // Código de deserialización

WriteLine($"{dict["name"]} tiene {dict["age"]} años"); // --> Juan tiene 30 años

Con

Newtonsoft.Json, la deserialización de un objeto JSON arbitrario a un diccionario genérico está contemplada de serie, por lo que no hay que hacer nada. Simplemente, funcionará:

using static System.Console;

...

var dict = JsonConvert.DeserializeObject<Dictionary<string, object>>(json);

object name = dict["name"];

object age = dict["age"];

WriteLine($"{name} tiene {age} años"); // --> Juan tiene 30 años

WriteLine("name es " + dict["name"].GetType()); // --> name es System.String

WriteLine("age es " + dict["age"].GetType()); // --> age es System.Int64

string n = (string)name;

System.Console.WriteLine(n); // --> Juan

Sin embargo, con System.Text.Json no es tan sencillo. Aunque esta biblioteca creará correctamente un diccionario cuyas claves se corresponderán con los nombres de las propiedades del objeto JSON, el convertidor por defecto para el tipo object deserializará los valores en objetos de tipo JsonElement, lo cual dificultará luego su manipulación. Podemos verlo en el siguiente código:

using static System.Console;

...

var dict = JsonConvert.DeserializeObject<Dictionary<string, object>>(json);

object name = dict["name"];

object age = dict["age"];

WriteLine($"{name} tiene {age} años"); // --> Juan tiene 30 años

WriteLine("name es " + dict["name"].GetType()); // --> name es System.Text.Json.JsonElement

WriteLine("age es " + dict["age"].GetType()); // --> age es System.Text.Json.JsonElement

string n = (string)name; // Boom! "InvalidCastException"

Para solucionarlo, debemos crear un convertidor personalizado para Dictionary<string, object> que sea capaz de deserializar al tipo apropiado cada valor del objeto JSON. Como vimos en el post anterior, la estructura básica del custom converter podría ser algo así:

public class ObjectDictionaryConverter : JsonConverter<Dictionary<string, object>>

{

public override Dictionary<string, object> Read(

ref Utf8JsonReader reader, Type typeToConvert, JsonSerializerOptions options)

{

// Aquí irá el código de deserialización

}

public override void Write(

Utf8JsonWriter writer, Dictionary<string, object> value,

JsonSerializerOptions options)

{

// En este caso vamos a implementar exclusivamente la deserialización,

// por lo que no necesitamos implementar el método Write

throw new NotImplementedException();

}

}

Centrémonos ahora en el código del método Read() que, como ya sabemos, es el encargado de leer el JSON e ir generando los datos equivalentes en objetos .NET. A nivel de código, podemos tener una primera versión simplificada como la siguiente:

public override Dictionary<string, object> Read(

ref Utf8JsonReader reader, Type typeToConvert, JsonSerializerOptions options)

{

if (reader.TokenType == JsonTokenType.StartObject)

{

var dictionary = new Dictionary<string, object>();

while (reader.Read())

{

if (reader.TokenType == JsonTokenType.PropertyName)

{

// Get the property name

var key = reader.GetString();

// Get the property value

reader.Read();

// Add the property to the dictionary

dictionary[key] = ReadValue(ref reader, options);

}

else if (reader.TokenType == JsonTokenType.EndObject)

{

return dictionary;

}

}

}

throw new JsonException("Invalid json format. Expected object.");

}

Lo que estamos haciendo es:

- Comprobar que el primer token del JSON es el carácter de apertura de un objeto (

{). - Tras ello, recorreremos el JSON leyendo primero el nombre de la propiedad.

- Por cada una de estas propiedades, obtendremos el valor .NET correspondiente y lo añadiremos al diccionario. El valor lo obtenemos llamando al método

ReadValue()que definiremos más abajo. - Cuando llegamos al final del objeto, devolvemos el diccionario.

Por otra parte, el método ReadValue() será el encargado de obtener el valor de la propiedad. Usaremos un switch que nos permita identificar el tipo de valor que estamos leyendo y actuar en consecuencia.

Comencemos con una implementación simple:

private object ReadValue(ref Utf8JsonReader reader, JsonSerializerOptions options)

{

switch (reader.TokenType)

{

case JsonTokenType.String:

return reader.GetString();

case JsonTokenType.Number:

if (reader.TryGetInt32(out int intValue))

{

return intValue;

}

else

{

return reader.GetDouble();

}

case JsonTokenType.True:

return true;

case JsonTokenType.False:

return false;

case JsonTokenType.Null:

return null;

default:

throw new JsonException($"Unexpected token type: {reader.TokenType}");

}

}

Esto es similar a lo que vimos en el post anterior: en función del tipo de token obtenido, creamos el objeto .NET correspondiente.

Soportando arrays y objetos anidados

Lo que hemos visto hasta el momento podría ser una primera versión aceptable que cubriría los escenarios más simples, pero tiene un par de problemas: no soporta que el valor de una propiedad sea un array, ni tampoco que sea un objeto JSON anidado. Es decir, funcionaría con un JSON plano como el que hemos visto antes, pero no con este caso:

{

"name": "Juan",

"age": 30,

"favoriteColors": ["rojo", "verde", "azul"],

"address": {

"street": "Sesame Street",

"city": "New York",

}

}

Si intentamos deserializar este JSON con el código anterior, fallará en tiempo de ejecución cuando intente deserializar el valor de la propiedad favoriteColors o address.

Vamos a solucionar el problema con los arrays. Para ello, necesitamos añadir otro caso al switch, de forma que contemplemos la posibilidad de que el valor de la propiedad sea un array, algo que detectamos fácilmente cuando el token leído es de tipo JsonTokenType.StartArray:

case JsonTokenType.StartArray:

var list = new List<object>();

while (reader.Read())

{

if (reader.TokenType == JsonTokenType.EndArray)

{

break;

}

list.Add(ReadValue(ref reader, options));

}

return list.ToArray();

Como podéis observar, cuando detectamos el inicio de un array, recorremos todos sus elementos y, por cada uno de ellos, de forma recursiva, llamamos a ReadValue()para obtener su valor.. Finalmente, devolvemos el array resultante en forma de object[].

Para contemplar el caso de los objetos JSON anidados, debemos añadir igualmente otro caso al switch que detecte el token de inicio de un objeto y llame recursivamente a Read() para obtener el diccionario correspondiente:

case JsonTokenType.StartObject:

return Read(ref reader, typeof(Dictionary<string, object>), options);

El código completo del convertidor personalizado

Pues para que lo tengáis todo a mano y poder echarle un vistazo completo, aquí tenéis el código del convertidor personalizado:

public class ObjectDictionaryConverter : JsonConverter<Dictionary<string, object>>

{

public override Dictionary<string, object> Read(

ref Utf8JsonReader reader, Type typeToConvert, JsonSerializerOptions options)

{

if (reader.TokenType == JsonTokenType.StartObject)

{

var dictionary = new Dictionary<string, object>();

while (reader.Read())

{

if (reader.TokenType == JsonTokenType.PropertyName)

{

// Get the property name

var key = reader.GetString();

// Get the property value

reader.Read();

// Add the property to the dictionary

dictionary[key] = ReadValue(ref reader, options);

}

else if (reader.TokenType == JsonTokenType.EndObject)

{

return dictionary;

}

}

}

throw new JsonException("Invalid json format. Expected object.");

}

private object ReadValue(ref Utf8JsonReader reader, JsonSerializerOptions options)

{

switch (reader.TokenType)

{

case JsonTokenType.String:

return reader.GetString();

case JsonTokenType.Number:

if (reader.TryGetInt32(out int intValue))

{

return intValue;

}

else

{

return reader.GetDouble();

}

case JsonTokenType.True:

return true;

case JsonTokenType.False:

return false;

case JsonTokenType.Null:

return null;

case JsonTokenType.StartArray:

var list = new List<object>();

while (reader.Read())

{

if (reader.TokenType == JsonTokenType.EndArray)

{

break;

}

list.Add(ReadValue(ref reader, options));

}

return list.ToArray();

case JsonTokenType.StartObject:

return Read(ref reader, typeof(Dictionary<string, object>), options);

default:

throw new JsonException($"Unexpected token type: {reader.TokenType}");

}

}

public override void Write(

Utf8JsonWriter writer, Dictionary<string, object> value,

JsonSerializerOptions options)

{

throw new NotImplementedException();

}

}

Una prueba rápida

Para probar el convertidor personalizado, podríamos usar un código como el siguiente, donde deserializamos un JSON complejo a un diccionario y luego accedemos a distintos valores:

using System.Text.Json;

using System.Text.Json.Serialization;

using static System.Console;

var json = """

{

"name": "Juan",

"age": 30,

"favoriteColors": ["red", "green", "blue"],

"address": {

"street": "123 Main St",

"city": "Springfield"

}

}

""";

var options = new JsonSerializerOptions();

options.Converters.Add(new ObjectDictionaryConverter());

var dict = JsonSerializer.Deserialize<Dictionary<string, object>>(json, options);

object name = dict["name"];

object age = dict["age"];

WriteLine($"{name} tiene {age} años"); // --> Juan tiene 30 años

WriteLine("name es " + dict["name"].GetType()); // --> name es System.String

WriteLine("age es " + dict["age"].GetType()); // --> age es System.Int32

WriteLine("colors: " + dict["favoriteColors"].GetType()); // --> colors: System.Object[]

object[] colors = dict["favoriteColors"] as object[];

WriteLine(colors[1]); // --> verde

var city = (dict["address"] as Dictionary<string, object>)["city"];

WriteLine(city); // --> Springfield

¡Espero que os sea de utilidad!

Publicado en Variable not found.

Variable not found

Enlaces interesantes 564

abril 15, 2024 06:05

Ahí van los enlaces recopilados durante la semana pasada. Espero que os resulten interesantes. :-)

Por si te lo perdiste...

- Breakpoints temporales y dependientes en Visual Studio 2022

José M. Aguilar - Expresiones lambda en miembros de función de C# 6

José M. Aguilar

.NET Core / .NET

- .NET 9 Preview 3

James Montemagno - Introducing MSTest SDK – Improved Configuration & Flexibility

Marco Rossignoli - Integer Overflow Vulnerabilities in .NET

Jason Sultana - Creating ico files from multiple images in .NET

Gérald Barré - The Best Way to Assign an Initial Value to Auto-Properties in C#

Kundar Kumar - C# Regex Performance: How To Squeeze Out Performance

Nick Cosentino - How to Retrieve the Number of CPU Cores in C#

Lennart Pries - Handling Circular References When Working With JSON in .NET

Georgios Panagopoulos - Equip 3rd party types with a deconstructor

Steven Giesel - How to Set a Default User-Agent on an HttpClient in ASP.NET Core

Mandar Dharmadhikari

ASP.NET Core / ASP.NET / Blazor

- BFF secured ASP.NET Core application using downstream API and an OAuth client credentials JWT

Damien Bowden - Introducing the New Blazor Timeline Component

Indrajith Srinivasan - Easily Customize the Toolbar in Blazor PDF Viewer

Kameshwaran R - Adding SignalR into ASP.NET

Brian Mullen - Blazor Basics: Templating Components with RenderFragments

Claudio Bernasconi - ASP.NET Core + Razor + HTMX + Chart.js

Howard van Rooijen - How to Test gRPC Services in ASP.NET Core

Aneta Muslić

Azure / Cloud

Conceptos / Patrones / Buenas prácticas

- 5 Rules for DTOs

Steve Smith - Actually Talking about Modular Monoliths

Jeremy D. Miller

Data

- Useful features in Entity Framework Core 8 for your application

Dennis Frühauff - 20 Essential Entity Framework Core Tips: Optimize Performance, Streamline Queries, and Enhance Data Handling

Sukhpinder Singh - DBCC CLONEDATABASE in Microsoft SQL Server

Madhumita Tripathy

Machine learning / IA / Bots

- Hands-on Gemini 1.5 Pro with AI Studio: Images, Video, Text & Code

Addy Osmani - Build a serverless ChatGPT with RAG using LangChain.js

Yohan Lasorsa - Using Handlebars Planner in Semantic Kernel

Sophia Lagerkran - Semantic Kernel Hello World Plugins Part 1-Jason Haley's Blog

Jason Haley - Using keyless authentication with Azure OpenAI

Pamela Fox

Web / HTML / CSS / Javascript

- Overview of webpack, a JavaScript bundler

John Reilly - Demystifying the Shadow DOM

Petar Ivanov - What’s New in Syncfusion Essential JS 2: 2024 Volume 1

Sumankumar G. - 3 simple design tips to improve your Web UI

Jon Hilton - @ and */ in JavaScript Multiline Comments

Hamidreza Mahdavipanah - Browser Security Bugs that Aren’t: JavaScript in PDF

Eric Lawrence - React Server Components in a Nutshell

Loraine Lawson - The difference between '||' and '??' in JavaScript

Emmanuel - Your background images might be causing CLS

Salma Alam-Naylor - Sliding 3D Image Frames In CSS

Temani Afif - Quick Tip: How to Animate Text Gradients and Patterns in CSS

Ralph Mason - Testing Signals with Angular Testing Library

Tim Deschryver - Old CSS, new CSS / fuzzy notepad

Eeve

Visual Studio / Complementos / Herramientas

- Git: ¿qué diferencia hay entre un tag anotado y uno ligero?

CampusMVP - Introducing the new Copilot experience in Visual Studio

Rhea Patel - Creating Tests with GitHub Copilot for Visual Studio

Laurent Bugnion

.NET MAUI / Xamarin

- Introducing Syncfusion .NET MAUI Visual Studio Code Extension

Jose Seeron Anthony Pitchai

Otros

- Hello world

Lennon McLean

Publicado en Variable not found.

Metodologías ágiles. De lo racional a la inspiración.

Scrum master a tiempo completo: 42 Tareas

abril 11, 2024 08:26

Metodologías ágiles. De lo racional a la inspiración.

CAS2017: Conferencias Agile-Spain

abril 11, 2024 08:24

Picando Código

Más experimentos con DragonRuby

abril 10, 2024 08:50

Desde que empecé mi aventura con DragonRuby, programando una implementación de Tetris, seguí jugando con la herramienta. Todas las semanas he ido pensando cosas divertidas para programar. Generalmente se me ocurría alguna visualización en particular, o veía algo que me hacía pensar “¿cómo se implementará eso en DragonRuby?”, y me desafiaba a hacerlo.

Seguí con la tendencia que empecé escribiendo Tetris: no buscar si ya existía una forma ya conocida de hacer algo, sino implementarlo de cero. Esto me obligaba a aprender cosas nuevas e intentar entenderlas a nivel más bajo. DragonRuby ofrece un montón de aplicaciones de ejemplo y muestras de cómo hacer muchas cosas que generalmente necesitaríamos programar en un videojuego. Pero todavía no las he investigado. Sólo busqué en la documentación las APIs que necesitaba. Por ejemplo, después de implementar un menú de selección de dos filas, donde implementé la navegación y qué pasa si navego a la derecha cuando estoy en el borde derecho, etc., me enteré que existía una API de geometría.

Así que terminé haciendo una nueva aplicación con experimentos que fueron evolucionando desde una idea básica a ser programados. Hay un poco de todo, pero más que nada son pruebas para lograr visualizaciones a través de funciones matemáticas y “cómo se lograría esto con DragonRuby”. Pero no tienen mucho en común más que yo experimentando y programando cosas que quiero programar. Hasta la introducción es una referencia a algo que vi en una película y me dije “Esto sería divertido implementar en DragonRuby”.

Algunas cosas me resultaron relativamente sencillas, otras las tuve en la cabeza rumeando por días hasta que me salieron (te estoy mirando experimento con partículas). Me acuerdo muy poco de matemática del liceo, pero seguro lo hubiera aprendido con más ganas si me lo enseñaban orientado a programación gráfica. Igual estuvo bueno volver a aprender cosas o llegar a la fórmula de algo pensándolo hasta que me saliera humo de las orejas por sobrecalentamiento del cerebro. Fue un desafío bienvenido y entretenido. De nuevo me encontré con esa motivación con la programación que comentaba en el post sobre Tetris: momentos en los que soltaba lo que estaba haciendo o me quedaba hasta tarde para arreglar algún bug, agregar un experimento nuevo o agregarle más cosas a lo que ya había.

Todavía tengo algunas ideas más para agregarle, pero me imagino que lo mantendré como un repositorio para probar cosas y experimentar con la herramienta. Lo subí a itch.io, y se puede descargar en Linux, Windows, Mac OS y Raspberry Pi. Pero también se puede ejecutar online desde la página en Itch:

DragonRuby Experiments by picandocodigo

Con el teclado, mouse o un gamepad conectado a la computadora se puede elegir en el menú principal uno de los experimentos y presionar enter, hacer clic o el botón “A”. Los paneles que muestran una ola, una grilla y un arcoíris son animaciones generadas a código pero no se puede interactuar con ellas. La tecla F del teclado cambia a pantalla completa (o salir si ya se está en ese modo). A continuación listo los comandos al momento de escribir esto, pero posiblemente cambien con el tiempo. Mi idea es agregar un menú con ayuda para cada visualización para ver la lista de comandos posibles.

El experimento del medio en la fila superior, que llamé “hyperspace”, tiene varias acciones que se disparan con botón derecho/izquierdo del mouse, las flechas arriba y abajo del teclado (o rueda del mouse para arriba/abajo) las teclas I y barra de espacio en el teclado o los botones del Gamepad. La vizualisación de la fila inferior al borde izquierdo simula estática en un televisor de tubo de rayos catódicos con el código más ineficiente posible, jeje. Podemos alterar la intensidad de la estática con las flechas arriba y abajo del teclado. Por último, el experimento en el borde derecho de la fila inferior usa las teclas para arriba y abajo (o rueda del mouse), las teclas A, Z, S, X y espacio del teclado, los botones derecho e izquierdo del mouse y los botones del Gamepade (incluyendo el Start).

Dejo al usuario descubrir qué hace cada cosa si prueba el experimento.

Le agregaré algo más, pero ya es hora de ponerme a mirar esas documentaciones y aplicaciones de muestra y desarrollar un juego original…

El post Más experimentos con DragonRuby fue publicado originalmente en Picando Código.Variable not found

¿Podría Blazor llegar a reemplazar a MVC?

abril 09, 2024 06:30

Este tema lo he debatido con colegas en varias ocasiones y creo que abordarlo aquí puede resultar interesante para algunos más que os estéis preguntando lo mismo a raíz de la tracción que, poco a poco, va tomando Blazor entre los desarrolladores web que trabajamos con el stack de tecnologías de Microsoft.

Voy a explicar mi punto de vista al respecto contemplando dos aspectos distintos, que creo que son los fundamentales para poder responder apropiadamente a esta pregunta:

- Si técnicamente sería posible reemplazar MVC por Blazor, esto es, si Blazor dispone de mecanismos suficientes para cubrir las necesidades de una aplicación que tradicionalmente se desarrollaría con MVC.

- Si la popularidad y difusión de Blazor podría llegar a alcanzar las cotas suficientes para convertirse en una alternativa completa y segura a MVC, en términos de madurez, estabilidad, soporte y tamaño de la comunidad. O en otras palabras, si Blazor como producto llegará a estar lo suficientemente consolidado como para poder reemplazar a MVC.

Vamos a analizar cada una de ellas.

Disclaimer: obviamente, todo lo que veréis a continuación son opiniones personales y, como tales, pueden ser discutibles. Si tenéis una opinión diferente, estaré encantado de leerla en los comentarios.

¿Es técnicamente viable reemplazar MVC por Blazor?

Hasta ASP.NET Core 8, Blazor estaba enfocado exclusivamente al desarrollo de aplicaciones Single Page Application (SPA), es decir, aplicaciones web que se ejecutan por completo en el navegador y que frecuentemente se comunican con un servidor para obtener datos y servicios. En este sentido, Blazor era una alternativa a Angular, React o Vue, entre otros, y no a frameworks de backend como ASP.NET Core MVC o Razor Pages. Simplemente, jugaban en ligas distintas.

Sin embargo, con la llegada de las Blazor Web Apps en ASP.NET Core 8, la cosa ha cambiado bastante. Blazor ahora puede utilizarse para desarrollar aplicaciones web tradicionales, en las que el código se ejecuta en el servidor, enviando el resultado HTML al navegador. Vaya, como los frameworks de backend de toda la vida.

Gracias a esta nueva posibilidad, denominada Server-Side Rendering, Blazor puede cubrir un espectro de aplicaciones web mucho más amplio, y probablemente podría reemplazar a MVC sin problema. De hecho, en muchos aspectos, Blazor puede ser una opción más atractiva para muchos desarrolladores debido a su facilidad de uso y la productividad que proporciona su modelo de componentes, a algunas funcionalidades chulas (como el stream rendering o la navegación mejorada) y porque en muchos casos podría eliminar el JavaScript que necesitamos para implementar funcionalidades habituales funcionalidades en cliente (de hecho, es rara la aplicación MVC que no tenga que usar JavaScript para añadir funcionalidades en frontend).

Técnicamente, en aplicaciones web, Blazor podría reemplazar por completo a las capas "V" y "C" de "MVC", es decir, la Vista y el Controlador. El Modelo podría seguir siendo el mismo, porque ni Blazor ni MVC son prescriptivos en este sentido.

Una de las principales ventajas de Blazor respecto a MVC para la implementación de estas capas es su sencillez. En MVC, a veces resulta tedioso tener que crear y gestionar tantos artefactos para realizar tareas simples; por ejemplo, crear un controlador, una acción y una vista (en su carpeta correspondiente por convención) para mostrar una página sería mucho más sencillo en Blazor, donde crearíamos un único archivo que une la interfaz y la lógica de presentación.

MVC, gracias a su madurez, había ido incorporando herramientas para mejorar nuestra productividad durante la creación de vistas y componentes de interfaz, como los layouts, tag helpers, html helpers, view components, partial views o secciones. Todos ellos tienen su equivalente en Blazor, así que el salto a esta tecnología no supone la pérdida de estas funcionalidades.

Pero además, el modelo de componentes de Blazor es una pasada, y cuando empezamos a trabajar con él nos hace sentirnos especialmente productivos por lo fácil que resulta crearlos y reutilizarlos.

Tanto en MVC como en Blazor, el sistema de routing corre sobre la misma infraestructura (el sistema de routing de ASP.NET Core), por lo que en la mayoría de los escenarios podremos lograr lo mismo. Las páginas creadas con Blazor declaran sus propias rutas que, como en los demás casos, pueden contener porciones parametrizables y restricciones (constraints) predefinidas o personalizadas.

Blazor también proporciona su sistema de binding, que permite enlazar datos con la interfaz de usuario de forma muy sencilla gracias al uso del patrón MVVM. A la hora de escribir formularios, se utilizan las mismas data annotations que en MVC para validaciones automáticas y, por tanto, disponen de los mismos mecanismos de extensibilidad.

También es posible inyectar dependencias en los componentes de Blazor, lo que nos permite seguir trabajando con el patrón al que ya estamos acostumbrados al usar MVC.

Pero bueno, tampoco es oro todo lo que reluce 😉 Hay características de MVC que no pueden ser implementadas en Blazor, o al menos de forma sencilla.

Por ejemplo, en Blazor no disponemos de filtros (al menos no en el sentido en el que los usamos en MVC). No podemos controlar muy detalladamente las peticiones entrantes (por ejemplo, definir distintos manejadores en función del verbo HTTP), pero no lo necesitaremos para los objetivos de Blazor. Tampoco tenemos tipos de resultado distintos (IActionResult de MVC), caché de resultados integrado, o control fino sobre las respuestas como podríamos tener con este marco de trabajo.

La implementación o configuración de un sistema de autenticación no está demasiado bien resuelta de momento. Aunque previsiblemente esto mejorará en la siguiente versión (noviembre), Blazor en ASP.NET Core 8 viene algo cortito en esto, principalmente debido a los modelos de hosting y la forma en que pueden coexistir en los proyectos.

Y, por supuesto, Blazor no nos valdrá para crear APIs: no es su misión. Para eso, tendremos que seguir recurriendo a MVC o a las minimal APIs.

Bueno, probablemente se me escapen cosas, pero creo que con lo comentado hasta el momento ya podríamos ver que MVC sería técnicamente reemplazable por Blazor en muchos escenarios. Es decir, hay aplicaciones que podríamos escribirlas indistintamente usando cualquiera de las dos opciones.

Pero aparte, Blazor ofrece posibilidades fuera del alcance de MVC, que tradicionalmente teníamos que complementar usando JavaScript. Con Blazor no sólo renderizaremos el HTML en el servidor, sino que podremos implementar ricos componentes interactivos ejecutados en el navegador, usando únicamente (o como mínimo, principalmente) C#.

¿Blazor se acabará ganando la confianza de los desarrolladores?

Está claro que, a día de hoy, Blazor no está tan difundido ni es tan popular como otras opciones con más trayectoria, y esto podría introducir un cierto grado de desconfianza a la hora de apostar en él para sustituir a nuestro querido MVC.

Hay que tener en cuenta que Blazor SSR, lo que técnicamente podría ser la alternativa real a MVC, lleva con nosotros sólo unos meses y, por tanto, no hemos tenido tiempo apenas para conocer todo su potencial y tomarle cariño 😉. Las versiones de Blazor disponibles hasta el momento competían en el mundo de las SPA (Angular, React...) y, por tanto, no eran equiparables a MVC ni podría haber optado nunca a reemplazarlo.

Salvo que tengamos una bola de cristal bien pulida, es imposible predecir el futuro y saber qué ocurrirá, así que de momento lo único que podemos hacer es interpretar las señales:

- Está claro que la apuesta de Microsoft por Blazor es fuerte, y viene demostrando en las últimas versiones de ASP.NET Core lanzadas. La cantidad de novedades (y, por tanto, entiendo que recursos dedicados) a Blazor es muy superior a las que van apareciendo en otros frameworks tradicionales como MVC o Razor Pages.

- Sigue habiendo grandes planes para el futuro. Si a día de hoy echamos un vistazo al roadmap de ASP.NET Core 9 (previsto para noviembre de 2024), podremos comprobar que la mayoría de features pertenecen a Blazor.

- Oficialmente, Blazor es la opción recomendada para la mayoría de escenarios de interfaz de usuario web (ver entrada de Microsoft Learn o comentario de Dan Roth al respecto).

- La comunidad de desarrolladores Blazor está creciendo, y cada vez hay más gente trabajando ya e interesada en aprenderlo, lo que se traduce en más contenidos, más bibliotecas, más ejemplos, más frameworks y más herramientas, tanto proporcionadas por Microsoft como por terceros. Aunque, por supuesto, de momento su popularidad sigue siendo inferior a lo que podemos encontrar en otros marcos de trabajo.

- El ámbito de aplicación de Blazor sigue creciendo. Quizás lo más visible últimamente ha sido la introducción de las Blazor Web Apps y el modelo unificado de componentes, que ha permitido a Blazor no sólo enfocarse al desarrollo de aplicaciones SPA, sino también al de las aplicaciones web tradicionales ejecutadas en servidor. Y no hay que olvidar su potencial uso en otros entornos, como aplicaciones de escritorio o móviles.

- Aunque se ha complicado un poco últimamente, la facilidad de aprendizaje y uso de Blazor es bien conocida. La curva de aprendizaje es relativamente suave, y muchos desarrolladores que ya conocen la web, C# y .NET pueden empezar a trabajar con Blazor en poco tiempo, especialmente los desarrolladores ASP.NET Core MVC y Razor Pages, porque ya conocen la sintaxis Razor, usada en componentes Blazor. Esto es un factor clave para que la adopción de la tecnología aumente.

- Creo que ya ha desaparecido el fantasma "Silverlight". El lastre de esta difunta tecnología persiguió a Blazor desde sus inicios, porque muchos desarrolladores pensaron que podrían seguir una trayectoria similar. Afortunadamente, creo que ya ha quedado claro que son cosas distintas, y que el momento es distinto también (recordemos que Silverlight fue una víctima de su tiempo, como otras tecnologías similares que coexistieron con él, como Flash o los Applets Java).

A la vista de esto, todo apunta a que Blazor podría llegar a convertirse en un producto consolidado y una alternativa real a MVC en un futuro quizás no muy lejano. Pero como decía antes, no hay certezas, y habrá que esperar a ver cómo evoluciona la tecnología y su grado de adopción en la industria.

En conclusión

Atendiendo a la mayoría de estos aspectos, parece que Blazor tiene un futuro prometedor y, por todo lo que hemos comentado antes, tiene potencial para reemplazar a MVC en muchos escenarios.

En cualquier caso, esto no implicaría la desaparición de MVC o Razor Pages, ni mucho menos. Se trata simplemente de disponer de opciones, poder elegir entre distintos caminos para llegar a un mismo destino: la construcción de aplicaciones web. También hay que tener en cuenta que Blazor no cubre necesidades frecuentes, como la construcción de APIs, algo para lo que tendríamos que seguir recurriendo a MVC o minimal APIs, por lo que estos marcos de trabajo seguirán siendo necesarios. La elección de uno u otro dependerá de las necesidades concretas de cada proyecto, posibilidades de reutilización de otros proyectos, las preferencias del equipo de desarrollo, la experiencia previa y de otros muchos factores.

Pero en mi opinión, la evolución de todo esto, al menos a corto-medio plazo, será la convivencia. Por suerte, Blazor, MVC, Razor Pages, minimal APIs y otros frameworks basados en ASP.NET Core están diseñados para trabajar bien juntos, y no hay nada que impida mezclarlos en un mismo proyecto si es lo que necesitamos. De hecho, esto permitiría a los equipos de desarrollo elegir la tecnología que mejor se adapte a cada parte de la aplicación o en la que puedan ser más productivos, y no tener que ceñirse a un único framework para todo.

Y vosotros, ¿qué opináis? ¿Creéis que Blazor podría reemplazar a MVC en un futuro? ¿O pensáis que MVC seguirá siendo la opción preferida para muchos desarrolladores? ¡Espero vuestros comentarios!

<Spam>Por cierto, si os estáis planteando aprender Blazor, ya estáis tardando en echarle un vistazo a mi curso de Blazor en CampusMVP. Pero si preferís MVC, también podéis poneros las pilas con mi curso Desarrollo de aplicaciones Web con ASP.NET Core y MVC😉</Spam>

Publicado en Variable not found.

Variable not found

Enlaces interesantes 563

abril 08, 2024 06:05

Ahí van los enlaces recopilados durante la semana pasada. Espero que os resulten interesantes. :-)

Por si te lo perdiste...

- ¿No te gusta que tus nuevos proyectos .NET usen top level statements? Pues Visual Studio y la CLI te lo ponen fácil

José María Aguilar - Interpolación de cadenas en C# 6

José María Aguilar

.NET Core / .NET

- Leer mensajes de un buzón de Office 365 con C# & Console application vs worker service

Sergio León - Getting the Method Name from a Task in C#

Bryan Hogan - Fastest Way to Check if a List is in Order in C#

Jeff Shergalis - Collection Initializer Performance in C#

Nick Cosentino - Easily navigate code delegates

Mark Downie - The .editorconfig files for .NET developers

NDepend - Json schema validation in .NET

Gérald Barré - Pattern matching and the compiler can be surprising

Steven Giesel - How to use xUnit to run unit testing in .NET and C#

David Grace - How to Validate a GUID in C#

Osman Sokuoglu - Enable tab completion for the .NET CLI in your terminal

Anthony Simmon - Testing Your Native AOT Applications

Marco Rossignoli - 24 Essential Async/Await Best Practices for Basic to Advanced C# Developers

Sukhpinder Singh - Just for Fun: A Five-Card Poker Library Using C#

James McCaffrey - Convert Excel to PDF in Just 5 Steps Using C#

Mohan Chandran - Examples of Composition in C# – A Simple Guide for Beginners

Nick Cosentino - Primary Constructor and Logging Don't Mix

Adam Storr

ASP.NET Core / ASP.NET / Blazor

- Mejorando la Observabilidad en ASP.NET Core con OpenTelemetry y Aspire

Isaac Ojeda - Blazor 8 Render Mode Detection

Rockford Lhotka - Blazor Basics: Improved Performance with Component Virtualization

Claudio Bernasconi - How to securely reverse-proxy ASP.NET Core web apps

Anthony Simmon

Azure / Cloud

- Configure Azure Functions to use Identity Based Connections

Mark Heath - Why do Azure Resource Groups have an Azure Region association?

Chris Pietschmann - Using Kudu in Azure to Debug an Azure Function

Paul Michaels - Unlocking Possibilities: Introducing Sidecar Pattern and Webjobs for Linux App Service in Public Preview!

Tulika Chaudharie

Conceptos / Patrones / Buenas prácticas

- Qué es una Entidad de Domain Driver Design y cómo se implementa en

Albert Capdevila - Thoughts on “Modular Monoliths”

Jeremy D. Miller - Not everything is a service.

Derek Comartin - A Brief History of Airbnb’s Architecture

ByteByteGo

Data

- SQL Server Filtered Index Essentials Guide

Simon Liew - C# MongoDB Insert Benchmarks – What You Need To Know

Nick Cosentino

Machine learning / IA / Bots

- Detecting Hallucinations in Large Language Models with Text Similarity Metrics

Rutam Bhagat - Making AI powered .NET apps more consistent and intelligent with Redis

Catherine Wang - Announcing cost-effective RAG at scale with Azure AI Search

Pablo Castro

Web / HTML / CSS / Javascript

- 10 Сustom Utility Types for TypeScript Projects

Anton Zamay - Tiny Predictive Text

Adam Grant - 10 Tips to Maximize Productivity in Tailwind CSS

Mario Yohan - Responsive Images Crash Course for ASP.NET Core Developers

Khalid Abuhakmeh - Infinite-Scrolling Logos In Flat HTML And Pure CSS

Silvestar Bistrović - Lazy load an iframe

Phuoc Nguyen - How to remove background of image with CSS

Madhu Saini - JavaScript String Methods That Make Developer’s Life Easier

Shalitha Suranga - A Full-Stack Web App Using Angular and GraphQL: Adding Login and Authorization Functionalities (Part 5)

Ankit Sharma - Understanding RegExp Capture Groups When Using .split() In JavaScript

Ben Nadel - Tips and Tricks to Make Your Web Apps Blazing Fast

Thomas Findlay - Introducing the New React Timeline Component

Senthilarasu Balu - Clawject: Simplifying Dependency Injection in TypeScript

Artem Korniev - Managing User Focus with :focus-visible

Chris DeMars

Visual Studio / Complementos / Herramientas

- How GitHub monopolized code hosting

Graphite - Syncing a git branch between Windows and WSL filesystems

Andrew Lock - The Visual Studio UI Refresh has made me more productive

Matt Lacey - Managing NuGets in VS Code

David Ortinau - How to Install GitHub Copilot in Visual Studio

Laurent Bugnion - How to use Comments to Prompt GitHub Copilot for Visual Studio

Gwyneth Peña-Siguenza

.NET MAUI / Xamarin

- .NET Meteor Update - New Level of Productivity for .NET MAUI in VS Code

Nikita Romanov - Xamarin Days Are Numbered—Ready to Migrate to .NET MAUI?

Yoan Krumov - .NET MAUI – Styles

Vijay Anand

Otros

- Java 22: todas las novedades

CampusMVP - Where Did My Traffic Go? Hint: It Wasn’t an Algorithm Update

Erik Dietrich

Publicado en Variable not found.

Arragonán

Reduciendo riesgos con tests de carga

abril 04, 2024 12:00

Hace varias semanas estuve involucrado en realizar algunos tests de carga en Genially, algo que no había tenido necesidad de hacer desde que trabajé en Inditex lanzando un nuevo servicio interno.

Esto venía dado por unos cambios en los que estuvimos trabajando un par de equipos para mejorar la experiencia de uso de una parte del producto, lo cual implicó un cambio bastante importante a nivel de arquitectura.

Con estos cambios teníamos 2 riesgos:

- Que aunque la experiencia de uso de la funcionalidad mejorase esto pudiera impactar negativamente en un funnel de conversión.

- Que la nueva solución que habíamos implementado pudiera causar problemas dependiendo de la carga y tuviéramos incidencias.

El primer riesgo lo minimizamos realizando un rollout incremental, que es como lanzamos la mayoría de cambios relevantes en Genially. Esto, en este caso, significó lanzar los cambios internamente bajo una feature flag para obtener feedback cualitativo y luego abrirlo a un porcentaje del tráfico para observar las métricas de producto.

El segundo riesgo, como mencionaba al principio, lo minimizamos realizando algunos tests de carga.

¿Pero qué es un test de carga?

Es un tipo de prueba en la que se genera tráfico de forma artificial para evaluar la respuesta o capacidad de un sistema ante una carga determinada de trabajo o de personas usuarias, por lo que puede servir para comprobar tanto el rendimiento como el escalado de un sistema.

Para esto, antes de ejecutar la prueba, necesitamos tener definido previamente qué y cómo lo vamos a observar para poder consultarlo tras su ejecución (tiempos de respuesta, consumo de recursos, etc). Así que el entorno sobre el que vayamos a probar tiene que ser observable; en este caso, lo que más nos va a interesar son las métricas y, en caso de que empiece a degradarse el servicio, también las trazas pueden ayudar a identificar el origen del problema con mayor facilidad.

En ocasiones, este tipo de pruebas se tienden a hacer con personas reales de manera algo informal, en plan “entrad aquí X personas a hacer Y metiéndole caña y vamos a ver cómo van las métricas Z”. Eso puede ser perfectamente válido para tener una idea general de cómo responde el sistema con una carga un tanto aleatoria, pero tiene el problema de que no es repetible ni controlado, por lo que de ese modo no podemos dar seguimiento a los resultados obtenidos de forma consistente.

Para tener consistencia en este tipo de pruebas, hay herramientas que nos permiten automatizarlas, de ese modo obtenemos escenarios controlados y repetibles a los que sí podemos dar seguimiento. Con estas herramientas, podremos definir distintos escenarios en los que queremos probar el sistema y observar si se mejora o empeora comparando los resultados de antes y después de un cambio.

En cuanto a herramientas concretas, en el pasado usé Apache HTTP Server Benchmarking Tool y JMeter, pero en la última ocasión lo hice con k6 por recomendación de mi compañero Manu Franco. La verdad es que me pareció una herramienta fácil de empezar a usar, y viendo su documentación también muy potente, así que de momento se ha convertido en mi preferencia.

Tipos de tests de carga

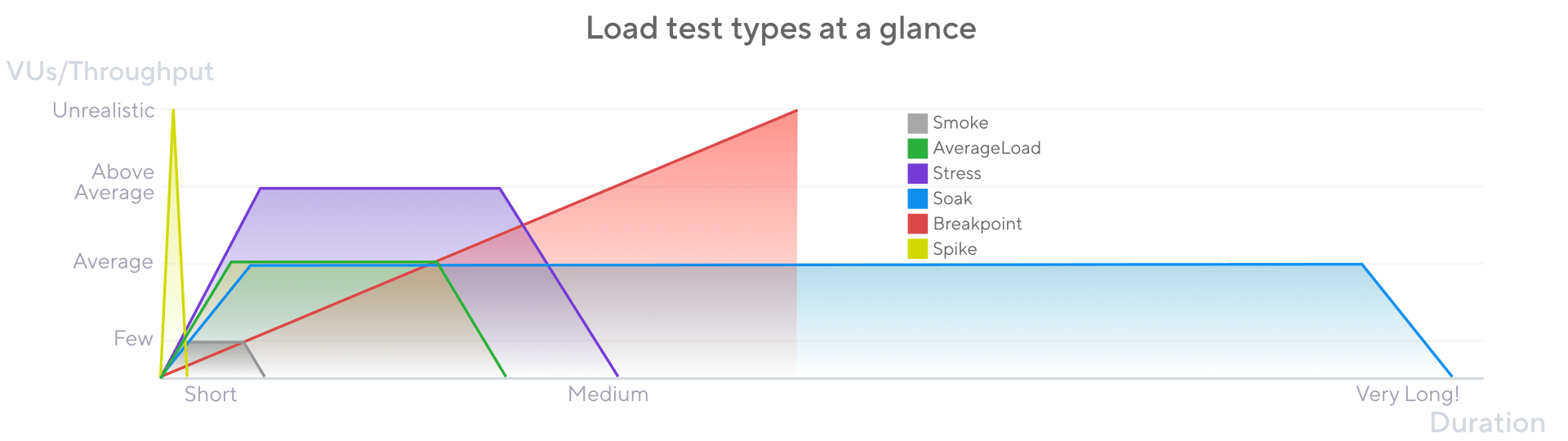

Dentro de los tests de carga, se pueden clasificar en subtipologías dependiendo del objetivo de la prueba y del patrón de generación de tráfico utilizado. Me gusta mucho la gráfica y la explicación de la propia documentación de k6.

- Smoke tests: son pruebas sobre el sistema de corta duración (segundos o pocos minutos) con una carga baja, con el objetivo de comprobar que todo funciona razonablemente bien sin consumir muchos recursos. De primeras, no los hubiera incluido como test de carga, pero dada la aproximación de esta herramienta de generar tráfico concurrente, les compro el incluirlo. En este caso, se podrían lanzar de forma bastante recurrente para detectar errores de configuración a nivel de aplicación o anomalías en las métricas de forma temprana.

- Average-load test: son pruebas sobre el sistema de duración media (minutos-hora) con una carga similar a la habitual, con el objetivo de asegurar que los cambios introducidos no impactan negativamente en el contexto habitual del sistema. Esto podría hacerse de forma periódica para encontrar potenciales problemas que se hayan podido introducir.

- Stress test: son pruebas sobre el sistema de duración media (minutos-hora) con una carga por encima de la habitual, con el objetivo de comprobar el comportamiento del sistema con un tráfico bastante superior al habitual. Esto nos puede ser útil, por ejemplo, para prepararnos para campañas como navidad o rebajas en el mundo del comercio electrónico.

- Spike test: de duración corta (unos pocos minutos) con una carga que sobrepase mucho la habitual del sistema. Su objetivo es ver cómo se comporta con un pico de tráfico masivo durante un tiempo más limitado. Escenarios para los que esto puede ser útil pueden ser prepararse para las primeras horas del Black Friday, si se va a lanzar un anuncio en prime time en televisión, etc.

- Breakpoint test: de duración indeterminada y una carga incremental hasta llegar a que el sistema se rompa o llegue al límite que hayamos definido. En este caso, el objetivo es llevar el sistema al extremo máximo para conocer en qué momento nuestro sistema no da más de sí o hasta dónde permitimos escalarlo si la infraestructura del sistema puede ir hacia “infinito”. Los escenarios podrían ser comprobar optimizaciones de partes del sistema o trabajar en un plan de contingencia si en algún momento el sistema se acerca a su límite.

- Soak tests: de larga duración (varias horas) y una carga similar a la habitual. Su objetivo es detectar problemas surgidos a partir de un uso extendido del sistema, como el aumento del consumo de infraestructura o la degradación de los tiempos de respuesta. Esto nos puede interesar especialmente cuando no somos los dueños de la infraestructura en la que corre nuestro sistema y queramos comprobar que quienes lo vayan a operar no se encuentren sorpresas posteriormente.

¿Cómo lanzar los tests de carga?

En un mundo ideal lo probaríamos en algún entorno aislado que se asemeje mucho a producción a nivel de infraestructura, pero no siempre podremos contar con esa posibilidad. Y la frencuencia de ejecución dependerá de cada contexto.

Por ejemplo, cuando trabajaba en Inditex, disponíamos de un entorno específico para este tipo de pruebas. Y dado que no era posible realizar llamadas entre entornos distintos debido a que estaba limitado a nivel de red, sabíamos que podíamos probar nuestros servicios de forma aislada sin necesidad de coordinarnos con equipos no involucrados en estas pruebas.

Por otro lado, para llevar a cabo pruebas preliminares del cambio de arquitectura al que me refería en Genially, las estuvimos realizando en un entorno efímero. A nivel de infraestructura, estos entornos efímeros son bastante limitados en comparación con el de producción, pero nos permitía realizar algunas validaciones en un entorno aislado también sin necesidad de coordinación. Utilizamos este entorno para ejecutar una serie de smoke tests y un mini average-load test para obtener las métricas base. Luego introdujimos los cambios relevantes y comprobamos si surgía alguna anomalía para ver si había que iterar algo, una vez visto que no había nada raro podíamos ir a producción con mayor confianza y darle seguimiento al uso real de las primeras horas.

En los casos que describo lanzábamos las pruebas de forma manual y luego analizábamos los resultados. Pero también existen contextos donde estas pruebas se lanzan automáticamente incluso en pipelines de continuous delivery. Así que se puede echar para atrás una release si un test falla dado el límite marcado como aceptable en una métrica. Por ejemplo si dada una carga se supera el máximo de latencia de peticiones, no se consigue ingestar un mínimo de peticiones por segundo, etc.

Concluyendo

Hay lugares donde este tipo de pruebas son muy relevantes por su contexto y forman parte del camino de entrega del software. En mi caso no han formado nunca parte de mi flujo habitual de trabajo, pero han habido ocasiones en las que me han resultado muy útiles para lanzar nuevos servicios, nuevas funcionalidades o para introducir cambios relevantes en la arquitectura con una mayor confianza.

Aunque nunca hay que olvidar que, como cualquier prueba automática, estas pruebas pueden ayudar a minimizar el riesgo pero no garantizan la ausencia total de problemas de degradación o errores. Ya que el tráfico artificial nunca será igual al generado a partir del comportamiento real de las personas que utilizan nuestro software, así que es importante invertir primero en observabilidad y en comprender cómo se comportan nuestros sistemas de software en producción.

Picando Código

Family 76 en 1

marzo 28, 2024 09:44

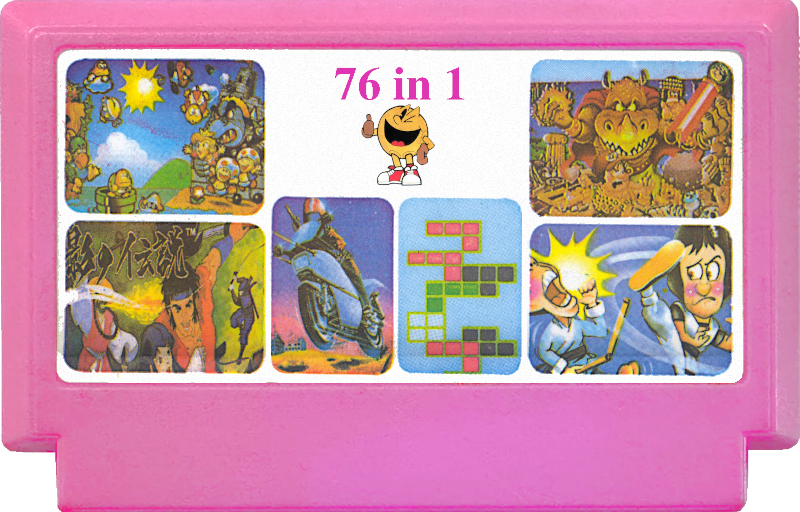

Estoy seguro que hay personas que al leer el título de este post le viene un recuerdo muy específico a la cabeza. En mi infancia (fines de los 80 en adelante, les aviso si en algún momento me empiezo a sentir adulto y la declaro por terminada), era muy común el Family, un clon del Nintendo Family Computer, o “Famicom” en Japón y Nintendo Entertainment System (NES) en América y Europa. Conocía muy poca gente que tenía un NES, pero incluso esas personas generalmente tenían un adaptador para jugar cartuchos de Family.

Se conseguían cartuchos de Family en todos lados, eran muy comunes y baratos, y parte de lo lindo era que venían en distintos colores y diseños. Los cartuchos de Family que se conseguían en Uruguay (y probablemente gran parte de América Latina) eran todos pirata. Y esto era lo normal para nosotros. Las consolas venían en distintas formas y tamaños, y su calidad era muy variable. No era raro haber tenido varios Family cuando uno de ellos caducaba. Incluso en las revistas (no oficiales) de videojuegos como Action Games se promocionaban clones del Family:

Había muchos cartuchos de un sólo juego (me acuerdo de tener Gremlins 2 y The Simpsons: Bart vs. the Space Mutants, entre otros). A veces los cartuchos eran el juego que anunciaban, roms originales. Otras veces incluían hacks de juegos que variaban los sprites o textos. No era raro encontrarse con “Super Mario 5” o “Street Fighter III” años antes de que se empezara a trabajar en dicho título. O juegos de Sonic en Family, donde reemplazaban el sprite del protagonista en algún otro juego de plataformas con el carpincho azul. Y cómo olvidar el Kunio-kun no Nekketsu Soccer League etiquetado como “Goal III”.

También existían los cartuchos de compilaciones x en 1, donde x era un número mayor a 2 con límite tendiendo a infinito. Muchas veces nos tocaba algo ridículo como “4999 en 1”, donde en verdad había unos pocos juegos, y cada página nueva del menú era un hack de estos juegos. Seguramente estos roms se modificaban programáticamente, alterando partes aleatorias del Rom, y consiguiendo resultados de calidad variables. La escena de romhacking para Family y NES explotaba en los 90’s. Supe tener varios de estos cartuchos, creo que en uno de ellos se incluía una sóla versión de Contra que era la versión completa sin modificar del juego de NES.

Cada tanto nos tocaba uno muy bueno. Recuerdo tener una colección con 6 o 7 juegos de deportes de pelota, por ejemplo. Pero el cartucho que recuerdo con más cariño era mi 76 en 1. Se trata de una colección de 76 juegos únicos. Seguramente el cartucho más jugado en mi(s) Family(s). Con él conocí clásicos del NES como Pinball, Excite Bike, Twin Bee, Popeye, los títulos de Donkey Kong, Karateka y tantos más. Este fue el cartucho en el que jugué Super Mario Bros. por primera vez (experiencia de la que escribí en esta entrada). Y otros títulos que no sé qué tan conocidos son pero me llenan de nostalgia como Antarctic Adventure, Road Fighter, City Connection y más. Con este cartucho aprendí las reglas del deporte Baseball, jugando Baseball de Nintendo

Incluye la versión de Tetris que crecí jugando y recuerdo ver a mi madre jugar cada tanto (cuando no jugaba Galaga). En el NES existieron dos versiones de Tetris: una por Nintendo y otra por Tengen. Tengen era una empresa de Atari, que publicó juegos autorizados y no autorizados por Nintendo, su historia es bastante interesante. La versión de Tetris que desarrollaron para NES no estaba licenciada y tras una demanda de Nintendo, tuvieron que retirarla del mercado. Pero además de ser técnicamente superior a la versión de Nintendo, se convirtió en la versión de Tetris más pirateada e incluida en este tipo de colección pirata.

En mi cabeza, “la canción del Tetris” era Bradinsky. Esta canción también se incluía en el port (oficial) a Arcades de Atari. Me acuerdo la gracia de tratar de hacer coincidir el ruido de la caída de una pieza con el ritmo de la canción. En esta versión de Tetris basé los colores de las piezas en mi Tetris. Más adelante me familiaricé con la canción más popular de Tetris, Korobeiniki, en el Game Boy, pero el Tetris con el que crecí es el de Tengen.

A continuación una representación gráfica de cómo recuerdo mi cartucho. Definitivamente no es la misma tipografía, ni la misma imagen de Pac-Man, aunque estoy casi seguro que en la etiqueta había un Pac-Man estilo caricatura. Tampoco estoy muy seguro si las imágenes de los juegos que se muestran eran las mismas, pero ahí va mi intento basado en imágenes encontradas por Internet:

Resulta que descubrí que este cartucho 76 en 1 es “conocido” en la escena bootleg:

The Supervision 76-in-1 is a multicart containing 76 games, made by Supervision in 1990 and credited to Tsang Hai on the menu.

El Supervision 76-in-1 es un multicartucho conteniendo 76 juegos, hechos por Supervision en 1990 con crédito a Tsang Hai en el menú.

En el enlace se puede encontrar la lista de los juegos disponibles en la colección. Teniendo este cartucho, ¡no se necesitaba más!

Y si uno supiera dónde buscar ese tipo de cosas, se podría hasta encontrar en línea el ROM de esta colección. Incluso si uno tuviera un Analogue Pocket con un Core para emular juegos de NES y fuera capaz de conseguir ese ROM, uno podría revivir su infancia en dicha consola portátil. Es más, si uno tuviera un NES Classic Mini, y uno tuviera el conocimiento y la audacia para hackear dicho aparatito y agregar más juegos, uno sería capaz de revivir su infancia en un televisor moderno. Yendo más lejos todavía, uno podría adquirir uno de esos cartuchos flasheables y jugar esta colección en hardware real. Pero no estamos acá para hablar de piratería…

Mandé un video al grupo de chat de mi familia con un poco de gameplay de Tetris Tengen y la melodía “Bradinski” de fondo preguntando “¿Quién se acuerda de esta musiquita?” y mi madre y una de mis hermanas respondieron “Siiiii”.

Más allá de la discusión de si la piratería está bien o está mal, si no hubiera existido el Family y el acceso a estos cartuchos en regiones como América Latina, una generación entera de videojugadores no existiría hoy. Los cartuchos originales de NES costaban como USD 40 cada uno en Estados Unidos, mucho más caros importados en América Latina. Si bien no jugué todos los juegos de esta colección (Mahjong te estoy mirando  ), estamos hablando de más de USD 3.000 para acceder a estos juegos.

), estamos hablando de más de USD 3.000 para acceder a estos juegos.

Este cartucho fue un excelente inicio a mi historia con los videojuegos. No tengo idea dónde estará estos días, es probable que se haya perdido esa vez que el Family se prestó a otra familia con todos los juegos. Pero agradezco a las personas que trabajan archivando y manteniendo la historia de los videojuegos que me permitirían revivirlo si yo fuese capaz de encontrar ese ROM, descargarlo y jugarlo. Qué lindo volver a encontrarme con 76 en 1.

El post Family 76 en 1 fue publicado originalmente en Picando Código.proyectos Ágiles

Modelo mental #1 – El diamante de la autonomía – auto-organización – ownership

marzo 13, 2024 05:00

- No puede haber compromiso sin ownership.

- No puede haber ownership sin autonomía.

- No puede haber autonomía sin propósito compartido, competencia y perímetro de actuación.

- Hace falta DESARROLLAR a la gente y CONFIAR en ella.

Este modelo mental se encuentra explicado en las imágenes de más abajo y en el siguiente vídeo: https://youtu.be/n7d6lJY5_ps?t=2743

Para que la autonomía de una persona o un equipo funcione, es necesario considerar varios aspectos:

- Tener un objetivo compartido, unas expectativas acordadas entre ambas partes, que sean factibles.

- Unas competencias que permitan que se dé esa autonomía, lo cual implica que el desarrollo de las personas en la organización (a nivel personal y profesional) sea algo clave. Y esto no se trata solamente de formación, es cuestión de dar oportunidades, acompañar, ofrecer feedback constructivo cuidando a la persona, etc.

- Unas restricciones o límites claros (tiempos, recursos, principios, directivas o valores [E.g. Esto aquí NO lo hacemos tratando mal a la gente]).

- La información necesaria para poder tomar buenas decisiones (a veces no se comparte lo suficiente y se acaba haciendo algo que no aporta lo suficiente). Tiene que estar fácilmente disponible, comunicada todas las veces que haga falta hasta que llegue y se entienda, suficientes conversaciones alrededor del tema con las personas relevantes e impactadas, …).

¿Cuántas veces hemos tenido problemas por no tener alguno de estos ámbitos suficientemente claros o trabajados?

Todo esto permite que la gente esté motivada y tenga más compromiso (es una consecuencia, no una exigencia), pasar del empoderamiento a las personas al “ownership” por parte de las personas, movilizar la inteligencia colectiva y que puedan avanzar con confianza si aparecen problemas, creando un círculo virtuoso de confianza mutua en la organización (y, al contrario, no hay que crear sistemas de trabajo que impliquen un castigo por el error).

Este modelo mental se puede utilizar en un workshop con un equipo o con managers. La idea es ir explicando paso a paso el modelo mental (mejor si es con una pizarra blanca en función de las aportaciones del grupo), con preguntas («¿que creéis que es necesario para…?», «¿Alguna vez os ha pasado …?», «¿Cuándo habéis visto que esto funciona y por qué?»). De este modo entre los asistentes se genera una conversación de aprendizaje: van explicando cómo ven el modelo, se cuentan historias sobre lo que les ha sucedido, que les ha funcionado (o no), cómo el contexto ha influido, etc. De este modo se enseñan unos a otros, ya que cada persona es capaz de percibir los modelos desde ángulos diferentes.

Modelos mentales:

- Modelo mental #1: AUTO-ORGANIZACIÓN / AUTONOMÍA Y OWNERSHIP.

- Modelo mental #2: GESTIÓN POR MIEDO VS CREAR UN ENTORNO SEGURO.

- Modelo mental #3: FEEDBACK AGRESIVO O PASIVO VS CLARIDAD, SINCERIDAD Y RESPETO.

Artículos relacionados

Picando Código

Programando Tetris con DragonRuby

marzo 11, 2024 04:30

En octubre de 2016 me dispuse a aprender a programar videojuegos con Ruby usando la biblioteca Gosu. Siempre me gustó el juego Tetris y me pareció un buen ejemplo como primer proyecto. Es relativamente simple como para llegar al punto de declararlo “terminado” sin sentirme abrumado. En el proceso, podía aprender lo suficiente de las herramientas como para tener una idea mínima para arrancar algo nuevo.

Todavía tengo el código que escribí en ese momento. No es buen código, pero dado que lo escribí para experimentar y aprender, no lo juzgo tanto. Conseguí recursos gráficos libres de internet, y en menos de 200 líneas de código logré esto:

No es gran cosa, pero en su momento me voló un poco la cabeza poder mover piezas con un gamepad y ver que el código que había escrito se traducía en cosas tan gráficas. Acostumbrado a tanta programación backend y web, esto era novedoso. Si bien había experimentado con PyGame y otras cosas antes de esto, me animaba la idea de programar con un lenguaje que me gusta y conozco tanto como Ruby. De todas formas, el experimento no pasó mas de eso.

Mi historia con el desarrollo de videojuegos siguió de forma bastante infrecuente. Recientemente hice un par de cursos con Godot, que me parece una herramienta genial para desarrollar videojuegos, y poca cosa más. Pero siempre mantuve el tema en la cabeza y hasta empecé un cuaderno donde voy anotando ideas de cosas que se me ocurren para desarrollar en juegos.

En algún momento de mi carrera me enteré de la existencia de DragonRuby, otra biblioteca para desarrollar videojuegos con Ruby. Amir Rajan, el fundador y uno de los desarrolladores de DragonRuby, publicó un juego hecho con DR en Nintendo Switch. El hecho de que pudiera usar Ruby y éste último dato me motivaron para conseguir una licencia. Teniendo las herramientas, era cuestión de tiempo que me pusiera a aprender a usarlo y empezara a desarrollar mis juegos, ¿no? Bueno, sí, pero demoré un rato.

DragonRuby no es gratuito, pero tiene un precio bastante accesible y se vende a precio de descuento muy frecuentemente (algunas veces se consigue gratis por alguna promoción o game jam). Encima de eso, hay muchos factores que permiten obtener una licencia gratuita: ser menor de 18 años, estudiante de cualquier tipo, quieres enseñar a alguien a programar, y más. O simplemente se puede escribir un correo electrónico a Amir explicando por qué quieres una licencia gratis y te la va a otorgar.

Amir tiene la costumbre de usar una frase “now build a game dammit” (algo así como “ahora crea un juego maldición”). Cada vez que leía esta frase, ya fuera en el Discord del proyecto o en Mastodon, me sentía un poco mal… Un día que tuve libre en el trabajo recientemente decidí poner en uso esa licencia de DragonRuby que había obtenido hace tiempo, y hacer un juego. Había visto que Ryan C. Gordon (@icculus) – desarrollador de SDL, portador de muchos juegos a Linux, entre otras cosas- tenía un tutorial para desarrollar Tetris con DragonRuby. Así que ese dichoso día me fijé el objetivo de seguir el tutorial, y lo conseguí. Ya tenía los recursos gráficos de mi primer intento con Gosu, era hora de darle vida a una versión más de Tetris.

Programar con DragonRuby fue sumamente divertido. Me hizo acordar por qué me resultaba tan divertida la programación, algo que no me pasaba desde hace bastante tiempo. Por primera vez en muchos años, volví a quedarme despierto hasta tarde programando. No tengo la más mínima idea de programación de videojuegos. No conozco los patrones, o las buenas prácticas y tenía básicamente cero experiencia. Se me ocurre algo que quiero que pase en el juego, y tengo que pensar de cero cómo se podría implementar en el contexto del framework. Esto me forzó a pensar en soluciones totalmente nuevas para mí, expandir mi creatividad y salir de mi zona de confort. Esa sensación de descubrimiento y resolución de problemas me resultó casi como una droga!

DragonRuby tiene unos principios fundamentales atados a GTK:

- El juego corre en una función principal

- que se ejecuta 60 veces por segundo

- y tiene que decirle a la computadora qué dibujar cada vez

El “Hola Mundo” de DragonRuby se ve así:

def tick args

args.outputs.labels << [580, 400, '¡Hola mundo!']

end

Esa función se va a ejecutar 60 veces por segundo (¡60fps!), así que hay que programar todo en relación a eso y ese paradigma es totalmente distinto a lo que acostumbro a programar. La lógica del juego, los menúes, interacciones y demás, van todo por esos 60 ticks por segundo. Una vez que esto hace clic en la cabeza, se empieza a pensar en relación a eso y ya las ideas van mutando a formas de implementarlas en base al tick.

Empecé a usar mi cuaderno donde anotaba ideas (y apuntes de cosas que aprendía) para desarrollo de videojuegos como agenda. Inicialmente le agregué algunas cosas simples al juego base del tutorial:

- Niveles - Cada 10 líneas se sube de nivel, lo que acelera un poco la caída de las piezas.

- Apariencia - El tutorial nos enseña cómo dibujar sólidos en la pantalla, que los cambié por sprites que conseguí en OpenGameArt, así como el fondo y otros detalles más. La animación inicial de los bloques del título en base a funciones matemáticas me divirtió mucho!

Prácticamente todos los días desde que empecé el proyecto dediqué aunque sea unos minutos después del trabajo o antes de acostarme para agregarle al código. Fui agregando varias cosas más: Pantalla de inicio con menú de opciones, efectos al hacer dobles, triples o tetris, pausar el juego, créditos, ayuda, pantalla completa opcional, y más ajustes. Corregí unos errores de colisión, aunque hay un bug todavía al momento de rotar piezas que necesito arreglar.

Para la música, usé el editor de música de GB Studio, un entorno de desarrollo de videojuegos para Game Boy. La breve melodía que se escucha al iniciar el juego es el resultado de aprender a usar la herramienta con ensayo y error en unos minutos, metiendo las notas a mano de oído hasta tener algo relativamente aceptable. La canción deja que desear, pero probablemente en algún momento le dedique algo más de tiempo como para tener una versión más decente de Korobeiniki, la canción folclórica rusa en la que está basada el tema de Tetris.

DragonRuby hace súper fácil la publicación en itch.io, así que agregué a mi cuenta el perfil de "desarrollador" y subí mi versión de Tetris en este enlace. Empecé con el nombre "Picando Tetris", pero no tengo idea si eso podría traerme problemas por usar un nombre registrado. Otras versiones tuvieron el nombre código "Picandotris", hasta que un amigo me sugirió "Fertris" (Fernando's Tetris!) y ahí quedó porque nombras cosas es difícil. Se puede descargar gratis para Linux, RaspberryPi, Mac OS y Windows. Si la llegan a probar, cuenten qué tal anduvo.

El resultado final se ve algo así:

No creo que comparta el código porque si lo ve un desarrollador de videojuegos profesional me va a mandar preso. Hablando en serio, es un código para experimentar y aprender y no creo que nadie más que yo pueda beneficiarse mucho de él.

La experiencia de agregarle cosas al Tetris de icculus queda, y además de haberme divertido, es una de las tantas cosas que aportan a mi experiencia como programador. Pero por sobre todo, ¡me divertí! Si ya sabes Ruby y te interesa, te recomiendo leer más sobre DragonRuby y empezar a hacer juegos. Y si bien ya no me voy a sentir mal cada vez que lea a Amir pidiendo que haga juegos, todavía tengo que arrancar uno propio de cero. La parte más difícil de Tetris es la lógica del juego, y eso lo hizo todo icculus en este ejemplo. Además Amir ya me dijo "seguí haciendo juegos maldición", ¡ya vendrán otros proyectos!

Siempre me ha interesado la idea de desarrollar mi propio videojuego, pero no sé si cambiaría mi carrera como para dedicarme a eso a tiempo completo. Es un tema que me interesa mucho, y me fascinan los distintos procesos creativos que se involucran: programación, diseño, arte, sonido. Pero sí me encantaría poder publicar varias de las ideas que tengo como videojuegos en algún momento. El tiempo que pasé programando y experimentando con DragonRuby se me pasó volando. Así que por lo menos para mantener esa sensación de programar cosas divertidas, espero seguir desarrollando juegos como pasatiempo.

El post Programando Tetris con DragonRuby fue publicado originalmente en Picando Código.Picando Código

Mar10: El Día de Mario mirando películas de Mario

marzo 10, 2024 11:49

Con motivo de Mar10 (10 de marzo, “Día de Mario”), hoy volví a mirar las películas de Mario. No se pueden comparar entre sí por varias razones: La película de 1993 no tenía más que unos pocos títulos con poco o nada de historia en la que basarse. Además fue pionera en su género, no se sabía qué funcionaba en la transición del videojuego al cine, y es una película totalmente experimental. Ni que hablar que Nintendo le dió ruenda suelta a Hollywood con los personajes, y no se involucró prácticamente en la producción. La película de 2023 tiene 30 años de juegos, spin-offs y demás legado de dónde sacar ideas. Además contó con la producción de Shigeru Miyamoto y el involucramiento directo de Nintendo.

Con motivo de Mar10 (10 de marzo, “Día de Mario”), hoy volví a mirar las películas de Mario. No se pueden comparar entre sí por varias razones: La película de 1993 no tenía más que unos pocos títulos con poco o nada de historia en la que basarse. Además fue pionera en su género, no se sabía qué funcionaba en la transición del videojuego al cine, y es una película totalmente experimental. Ni que hablar que Nintendo le dió ruenda suelta a Hollywood con los personajes, y no se involucró prácticamente en la producción. La película de 2023 tiene 30 años de juegos, spin-offs y demás legado de dónde sacar ideas. Además contó con la producción de Shigeru Miyamoto y el involucramiento directo de Nintendo.

Son dos productos completamente distintos, pero disfrutables a su manera, y una gran parte de la historia de los hermanos Mario.

Super Mario Bros. (1993)

Super Mario Bros. (1993)

La primera película live-action basada en un videojuego no fue bien recibida ni por la crítica ni por el público general. Es la primera vez que vuelvo a mirarla después de no sé cuántos años. Está bueno que la puedo ver con una perspectiva totalmente nueva. No sólo no me acuerdo, sino que mis gustos y expectativas han ido cambiando con el tiempo. En su momento seguramente la haya visto en el cine, y si no recuerdo mal, tenía las figuras de acción de Mario, Luigi y un Goomba de la película en mi arsenal.